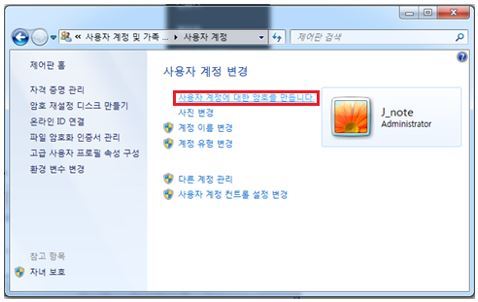

이메일 첨부파일을 통해 유포되는 록키(Locky) 랜섬웨어 변종이 확산되고 있어 사용자들의 각별한 주의가 필요하다. 현재 대량의 스팸 메일을 통해 확산되는 변종 록키는 지급(payment), 송장(invoice), 계약서(contract) 등의 문서로 위장하고 있으며, 첨부파일은 zip 파일 형태이다.

이번 록키 변종의 가장 큰 특징은 MS 오피스의 매크로 기능을 이용하는 기존 록키와 달리 자바 스크립트(js) 파일을 이용하고 있다는 점이다. 안랩은 지난 3월 9일 ‘신종 랜섬웨어 록키(Locky) 등장’이라는 콘텐츠를 고객에게 제공, 매크로 기능을 이용하는 록키에 대해 주의를 당부한 바 있다.

[그림 1] 스팸 메일을 통해 유포되는 랜섬웨어 록키 변종

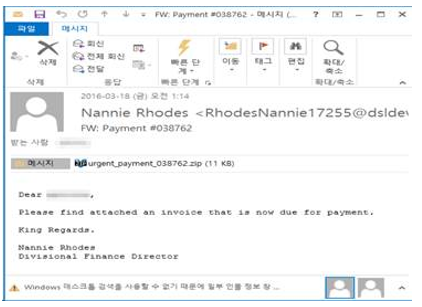

록키 변종은 사용자가 첨부파일을 클릭하여 실행할 경우 악성코드 제작자가 미리 만들어둔 서버에 접근해서 악성파일을 추가로 다운로드 및 실행한다. 이후 사용자 PC 내의 특정 파일을 암호화하며, 암호화된 파일들의 확장자는 ‘Locky’로 변경한다.

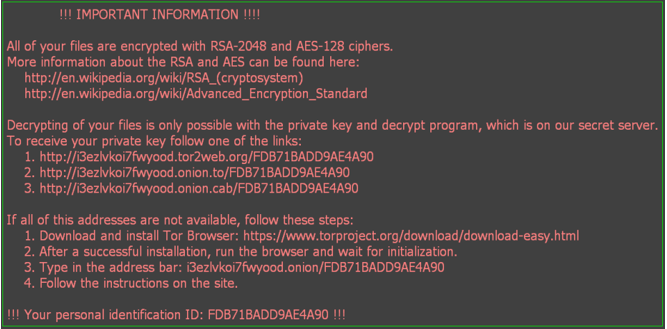

[그림 2] 록키 랜섬웨어 변종 감염 화면

변종 록키에 포함된 자바 스크립트 파일은 난독화되어 있어 실행해보거나, 난독화를 해제하기 전에는 그 내용과 동작을 파악하기 어렵기 때문에 보안 솔루션에서 이를 진단하기가 힘들다. 또한 랜섬웨어는 암호화 알고리즘을 이용하여 암호화하기 때문에 감염된 이후에는 사실상 파일 복구가 어렵다. 따라서 랜섬웨어를 비롯한 신∙변종 악성코드에 감염되지 않으려면 아래와 같은 사용자들의 주의가 필요하다.

1. 출처를 알 수 없거나 의심스러운 이메일은 가급적 즉시 삭제하는 것이 바람직하다.

2. 유명 배송업체 등 낯익은 발신자가 보낸 이메일의 경우에도 첨부 파일을 바로 실행하는 것이 아니라 일단 PC에 저장 후 백신으로 검사하는 습관을 갖는 것이 좋다.

3. 랜섬웨어 피해를 예방하기 위해 평소 중요한 데이터를 백업해두는 등의 노력도 필요하다.

안랩은 V3 제품군의 행위기반 진단 기법을 통해 랜섬웨어의 행위를 모니터링 하며, 행위 룰에 의해 랜섬웨어을 판단∙차단한다. 또한 기업용 신종 위협 대응 솔루션인 안랩 MDS에서는 악성 여부가 확인되지 않은 의심 파일의 실행을 보류시키는 실행 보류(Execution Holding) 기능을 통해서 랜섬웨어에 대응하고 있다.

V3 제품군에서는 아래와 같은 진단명으로 현재까지 알려진 록키 랜섬웨어를 탐지하고 있다. 록키 랜섬웨어 감염을 방지하기 위해서는 사용 중인 V3 제품의 엔진 버전을 최신 상태로 업데이트해야 한다.

<V3 제품군의 진단명>

JS/Nemucod

Trojan/Win32.Locky.C1327776

또한 지능형 위협 대응 솔루션 안랩 MDS 제품은 다음과 같은 진단명으로 록키 랜섬웨어를 탐지한다.

<AhnLab MDS 제품의 진단명>

Malware/MDP.Ransomware

Malware/MDP.Behavior

Malware/MDP.Manipulate

'정보' 카테고리의 다른 글

| 사물인터넷(Internet of Things= IoT) 시대, 비콘(Beacon)이 뜬다! (0) | 2016.04.14 |

|---|---|

| 내 PC에 비밀번호 설정하기 (0) | 2016.04.10 |

| 스마트폰 배터리 오래 사용하는 법 (0) | 2016.03.30 |

| 인간은 가장 발전된 물질적 존재 (0) | 2016.03.10 |

| 자바스크립트를 이용한 랜섬웨어 등장 (0) | 2015.12.14 |