★ 해킹, 피싱 등의 보안 피해를 당하셨나요?

- 신고센터 118

대검찰청, 경찰청, 인터넷진흥원, 금융기관 등을 사칭하는 보이스피싱, 피싱사이트, 피싱 문자로 인한 금전적 피해가 발생하고 있습니다.

사이트 접속 시 바로 개인정보를 입력하지 말고 사이트 주소를 확인하시고 주의해 주십시오.

❶ 메모리해킹

◇ 정의

피해자 PC 메모리에 상주한 악성코드로 인하여 정상 은행사이트에서 보안카드번호 앞·뒤 2자리만 입력해도 부당 인출하는 수법

◇ 범죄 유형

<수법1> : 피해자 PC 악성코드 감염 → 정상적인 인터넷 뱅킹 절차(보안카드 앞·뒤 2자리) 이행 후 이체 클릭 → 오류 발생 반복(이체정보 미전송) → 일정시간 경과 후 범죄자가 동일한 보안카드 번호 입력, 범행계좌로 이체

<수법2> : 피해자 PC 악성코드 감염 → 정상적인 계좌이체 종료 후, 보안강화 팝업창이 뜨면서 보안카드번호 앞,뒤 2자리 입력 요구→일정시간 경과 후 범행계좌로 이체

※ <피해 사례> 메모리해킹 수법으로 피해자 예금 전부인 2,700만원 무단 인출

∬ 피해를 예방하려면

•OTP(일회성 비밀번호생성기), 보안토큰(비밀정보 복사방지) 사용

•컴퓨터·이메일 등에 공인인증서, 보안카드 사진, 비밀번호 저장 금지

•윈도우, 백신프로그램을 최신 상태로 업데이트하고 실시간 감시상태 유지

•전자금융사기 예방서비스(공인인증서 PC지정 등) 적극 가입

•출처 불명한 파일이나 이메일은 열람하지 말고 즉시 삭제

•영화·음란물 등 무료 다운로드 사이트 이용 자제

○ 대처요령

•금전피해가 발생한 경우

- 금융기관 콜센터 전화

공인인증서 . 보안카드 폐기 → OTP(일회성 비밀번호) 사용

- 피해 구제

해당 은행에서 전자금융거래 배상책임보험에 따라 보험사에 사고 접수 후 보상 여부 결정

→ 보상이 안 되는 경우, 피해자가 별도 소송(부당이득금 반환 등) 진행

※ 전자금융거래법 개정안 (’13. 11. 23 시행)

해킹사고 발생시 1차 책임은 은행에 있고, 피해자의 고의·중과실을 입증하지 못하는 한 해당 은행에서 보상(시행일 이전 사고에 대하여는 소급 적용 안 됨)

- 악성코드 삭제

백신프로그램을 이용하여 치료하거나 피해 컴퓨터 포맷 조치

※ 한국인터넷진흥원 ‘보호나라(www.boho.or.kr)'서비스를 통해 'PC원격 점검' 이용

금전피해가 발생하지 않은 경우

- 악성코드 삭제

- 입력했던 금융정보는 해당 은행을 통해 변경

- OTP 사용

❷ 스미싱(Smishing)

◇ 정의

문자메시지(SMS)와 피싱(Phishing)의 합성어로, ① ‘무료쿠폰 제공’, ‘돌잔치 초대장’, ‘모바일 청첩장’ 등을 내용으로 하는 문자메시지내 인터넷주소 클릭하면 → ② 악성코드가 스마트폰에 설치되어 → ③ 피해자가 모르는 사이에 소액결제 피해 발생 또는 개인·금융정보 탈취

◇ 피해유형

스미싱에 이용된 변종 악성코드는 소액결제 인증번호를 가로채는 것에 그치지 않음최근에는 피해자 스마트폰에 저장된 주소록 연락처, 사진(주민등록증·보안카드 사본), 공인인증서, 개인정보 등까지 탈취하므로 더 큰 금융범죄로 이어질 수 있음

∬ 피해를 예방하려면

•출처가 확인되지 않은 문자메시지의 인터넷주소를 클릭 금지

※ 지인에게서 온 문자메시지라도 인터넷주소가 포함된 경우 클릭 전에 전화 확인

•미확인 앱이 함부로 설치되지 않도록 스마트폰의 보안설정 강화

※ 스마트폰의 보안설정 강화방법 : 환경설정 > 보안 > 디바이스 관리 > ‘알 수 없는 출처’에 V체크가 되어 있다면 해제

•이동사 고객센터에 전화하거나 이통사 인터넷 홈페이지를 이용하여 소액결제를 원천적으로 차단하거나 결제금액 제한

※ 자신의 스마트폰으로 114를 눌러 상담원과 연결해도 소액결제 차단 가능

•스마트폰용 백신프로그램을 설치하고 주기적으로 업데이트

•T스토어·올레마켓·LGU+앱스토어 등 공인된 오픈마켓을 통해 앱 설치

•보안강화·업데이트 명목으로 금융정보를 요구하는 경우 절대 입력 금지

○ 대처요령

•피해 구제

- 금융기관 콜센터 전화

경찰서에서 발급받은 ‘사건사고 사실확인원’을 이통사, 게임사, 결제대행사 등 관련 사업자에게 제출

- 악성파일 삭제

스마트폰 내 ‘다운로드’ 앱 실행 → 문자를 클릭한 시점 이후, 확장자명이 apk인 파일 저장여부 확인 → 해당 apk파일 삭제

※ 삭제되지 않는 경우, ⅰ) 휴대전화 서비스센터 방문 또는 ⅱ) 스마트폰 초기화

- 악성코드 삭제

백신프로그램을 이용하여 치료하거나 피해 컴퓨터 포맷 조치

※ 한국인터넷진흥원 ‘보호나라(www.boho.or.kr)' 서비스를 통해 ’PC원격 점검‘ 이용

•금전피해가 발생하지 않은 경우

- 스마트폰에 설치된 악성파일 삭제

- 해당 이통사 제공 예방서비스 이용

❸ 파밍(Pharming)

◇ 정의

악성코드에 감염된 사용자PC를 조작하여 금융정보를 빼냄

① 사용자PC가 악성코드에 감염됨 → ② 정상 홈페이지에 접속하여도 피싱(가짜)사이트로 유도 → ③ 금융정보 탈취 → ④ 범행계좌로 이체

※ (피싱사이트) ‘http://*Kb*bank.com’ 등 정상 홈페이지로 가장하여 금융정보(보안카드번호 전부) 입력을 요구, 신종금융사기의 주요 범행수단

◇ 피해유형

피해자 184명이 동일한 파밍 수법으로 금융정보가 탈취되고 공인인증서가 재발급되어 불시에 13억원이 무단 이체됨

∬ 피해를 예방하려면

•OTP(일회성 비밀번호생성기), 보안토큰(비밀정보 복사방지) 사용

•컴퓨터·이메일 등에 공인인증서, 보안카드 사진, 비밀번호 저장 금지

•보안카드번호 전부를 절대 입력하지 말 것

•사이트 주소의 정상 여부 확인

※ 가짜 사이트는 정상 사이트 주소와 유사하나, 문자열 순서·특수문자 삽입 등에서 차이 있음

•윈도우, 백신프로그램을 최신 상태로 업데이트하고 실시간 감시상태 유지

•전자금융사기 예방서비스(공인인증서 PC지정 등) 적극 가입(9. 26 전면 시행 예정)

•‘출처불명’ 한 파일이나 이메일은 즉시 삭제 및 무료 다운로드 사이트 이용 자제

○ 대처요령

•금전피해가 발생한 경우

- 피해 구제

신속히 112센터나 금융기관 콜센터를 통해 지급정지 요청 후 해당 은행에 경찰이 발급한 ‘사건사고 사실확인원’을 제출하여 피해금 환급 신청

※ 피해금 환급 과정(전기통신금융사기 피해금 환급에 관한 특별법)

- 악성코드 삭제

백신프로그램을 이용하여 치료하거나 피해 컴퓨터 포맷 조치

※ 한국인터넷진흥원 ‘보호나라(www.boho.or.kr)' 서비스를 통해 ’PC원격 점검‘ 이용

•금전피해가 발생하지 않은 경우

- 악성코드 삭제

- 입력했던 금융정보는 해당 은행을 통해 변경

- OTP 사용

❹ 피싱(Phishing)

◇ 정의

개인정보(Private data)와 낚시(Fishing)의 합성어로, ① 금융기관을 가장한 이메일 발송 → ② 이메일에서 안내하는 인터넷주소 클릭 → ③ 가짜 은행사이트로 접속 유도 → ④ 보안카드번호 전부 입력 요구 → ⑤ 금융정보 탈취 → ⑥ 범행계좌로 이체

◇ 피해유형

‘9월 카드 거래내역’이라는 제목의 이메일에서 안내하는 인터넷주소를 클릭하자 가짜 은행사이트로 접속되면서 보안카드번호 전부를 입력한 결과, 범행계좌로 무단 이체

∬ 피해를 예방하려면

•OTP(일회성 비밀번호생성기), 보안토큰(비밀정보 복사방지) 사용

•‘출처불명’ 또는 금융기관 주소와 ‘다른 주소’로 발송된 이메일 즉시 삭제

※ 이메일 첨부파일에 확장자가 ‘.exe, .bat, .scr 등 압축파일’이면 열람 금지

•보안카드번호 전부를 절대 입력하지 말 것

•사이트 주소의 정상 여부 확인

※ 가짜 사이트는 정상 사이트 주소와 유사하나, 문자열 순서·특수문자 삽입 등에서 차이 있음

○ 대처요령

•금전피해가 발생한 경우

- 피해 구제

신속히 112센터나 금융기관 콜센터를 통해 지급정지 요청 후 해당 은행에 경찰이 발급한 ‘사건사고

사실확인원’을제출하여 피해금 환급 신청

※ 피해금 환급 과정(전기통신금융사기 피해금 환급에 관한 특별법)

- 가짜사이트 신고

한국인터넷진흥원 보호나라(www.boho.or.kr)에 신고

•금전피해가 발생하지 않은 경우

- 수신한 이메일 삭제

- 입력했던 금융정보들은 해당 금융기관을 통해 변경

- OTP(일회성 비밀번호생성기) 사용

'정보' 카테고리의 다른 글

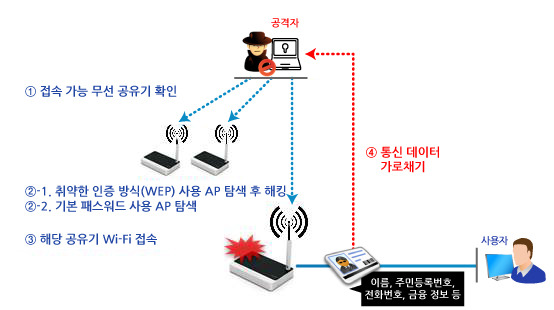

| 인터넷 공유기 보안위협에 대한 보안관리 (0) | 2016.08.30 |

|---|---|

| 무선랜 보안설정하기 (0) | 2016.08.30 |

| 재난안전대책본부 및 시도별소방본부 안내 (0) | 2016.08.27 |

| 개인정보 유출신고 (0) | 2016.08.22 |

| 공무원의 계급구분 (0) | 2016.08.03 |